胜天半子

Miranda真的好搞笑啊哈哈哈哈哈哈哈哈哈哈哈嗝

什么中二又杀马特的标题,明明应该是《跌宕起伏的一周流水账记录》

本来想先写个概要再补充的,,,结果,恩,留着概要也能看懂x

吃到了椰子~

专业认证

PCC,公费旅游+自助餐补助,restroom明明就是厕所!质疑窝,哼

端茶倒水

360讲座,安恒校招(都没去

webgoat演示

退稿

银河帝国好好看x

被室友拉着去报了软件设计的比赛,要接触微信小程序惹

跨出flask第一步,为大创打基础(才没有x

一食堂二楼酱香牛肉饭

报名了两个中介免费的申请x

看一个微信公众号讲阿里云的创建居然泪目了

开始跑步准备体侧

武术练剑~

一个人去领导面前自测嘤嘤嘤,一点也不想去还什么都不知道就被拉去,又翘了一节数学,气气

后一周的,,

又是一年一度的mooc比赛。。题目挺简单的所以窝这种从不碰题好久的渣渣也能做些

前几个都是post。。然鹅发现hackbar又米有用了??于是只好bp手动。。于是慢。。。

第一个注入用sqlmap就能跑出来。。

game还以为有什么操作,,,颜文字aaencode解出来就有flag了。。

md5上次做的。。

上传那题改image/jpeg然后在robots.txt里找到源码~泄露发现路径就行了,cookie反序列化也行,咸麻烦就没看

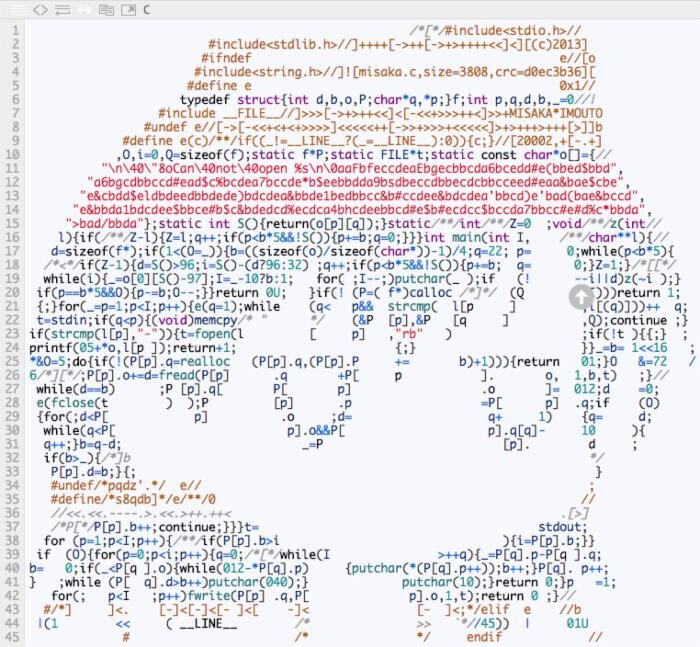

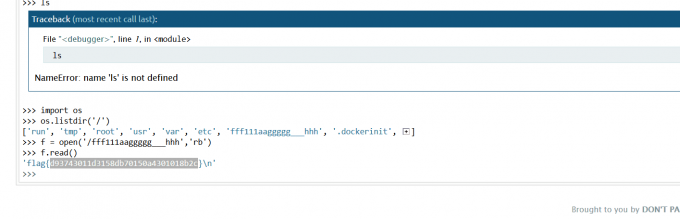

测试那题虽然写着测试就想到了但第一下还以为是二次注入,后来偶然进了报错页面才又想起来,根据这篇文章 计算pin码,那怎么得到所需信息呢,点开那张图的url发现是 url/image/cGljLmpwZw%3D%3D base64解码是 pic.jpg 于是读取文件里的参数:username在 etc/passwd 里,注意它直接访问因为当成图片解析所以显示不出,用上超厉害的curl(cjh安利的-v更厉害)就能看啦,最后注意运行的文件已经产生了pyc所以这个参数也得改成pyc就好惹,小小小小黑框确认后就可以直接执行python啦

倒数第二题也是原题来着,等窝去看看那个月的视频再来更~

最后一题zyd给的payload 1'and%20if(((substr(content,1,1))='f'),get_lock('altman',5),1)%23 orz